Da alcuni giorni scorsi sta facendo molto parlare di sé in Rete il sito Cryptome, sito analogo a WikiLeaks e finora poco conosciuto dagli Internauti, che ha pubblicato online numerosi documenti riservati che spiegano metodologie adottate dai fornitori di servizi per consentire alle forze dell’ordine di effettuare le proprie indagini e accedere ai dati degli utenti (nome e cognome, numero di telefono, indirizzo email, ecc) iscritti ai social network.

Ma non solo. Sono presenti anche procedure dettagliate come estrarre dati da PC e telefonini (ad esempio l’iPhone) e informazioni sui tempi di conservazione dei log da parte di aziende come Microsoft, Blizzard e AOL. Insomma, si tratta in pratica di manuali e linee guida su come recuperare IP, ID e quant’altro serve per risalire ad informazioni varie dell’utente. Questi documenti strettamente confidenziali sono al momento consultabili e scaricabili da chiunque da Cryptome. Esaminando nel dettaglio questi documenti abbiamo scoperto altri aspetti interessanti sia dal punto di vista della protezione della privacy sia per quel che riguarda la gestione delle informazioni.

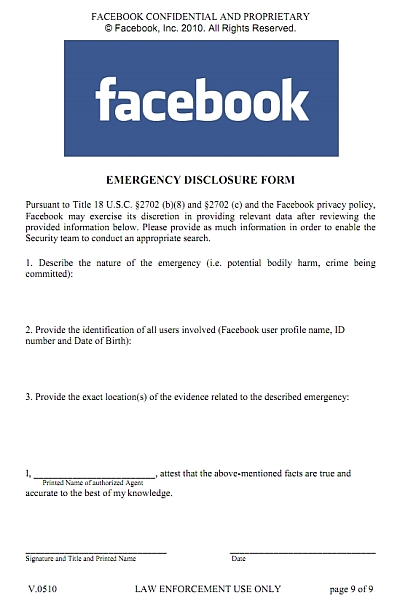

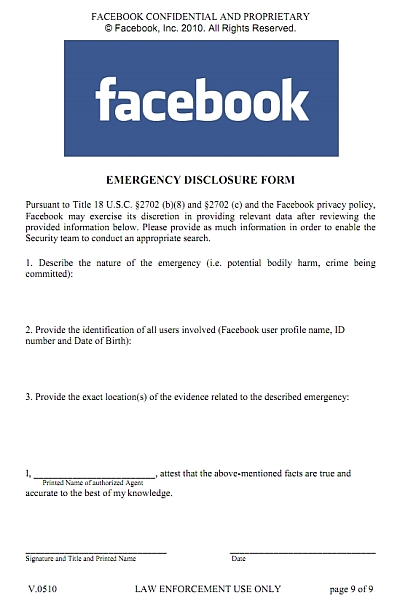

La lista dei documenti presenti sul sito è effettivamente molto lunga e contiene davvero di tutto. Scorrendo l’elenco ci è balzato subito agli occhi il file facebook-spy3.pdf che corrisponde al documento “Facebook Law Enforcement Guideline”. Contiene informazioni sulla policy perseguita dal social network contro l’uso di false identità e istruzioni su come determinare l’ID unico dell’utente nel caso non siano noti il nome (o l’email) dell’utente o del gruppo da identificare. Il social network si dimostra disponibile, su richiesta, anche a non disabilitare eventuali account segnalati dalla polizia in modo da non comprometterne l’esito delle indagini. I dati che Facebook sarebbe pronto a fornire agli investigatori includono indirizzo email, data e ore delle creazione dell’account, log recenti, numero di cellulare e status. In coda al documento è presente quindi un modulo di richiesta informazioni destinato agli informatori. Il dubbio è questo punto che qualche malintenzionato in Rete potrebbe sotto falsa identità utilizzare questo modulo divenuto ormai pubblico per riuscire a farsi consegnare da Facebook dati sensibili relativi agli utenti.

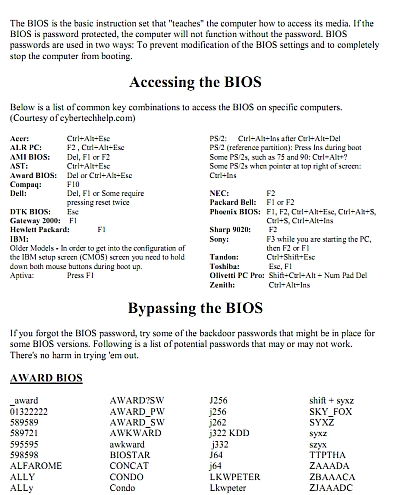

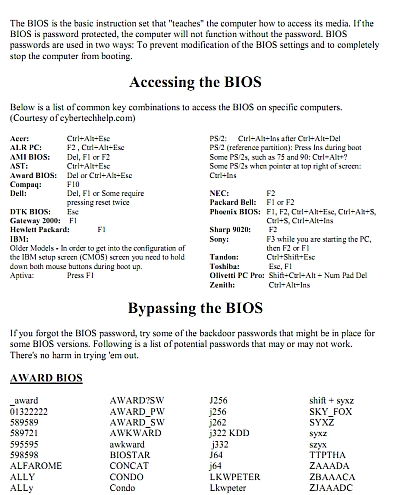

Un secondo documento che ha attirato la nostra attenzione è il file bios-spy.pdf. Questo file, che sembra scritto specificamente per addetti ai lavori, contiene precise istruzioni per bypassare le password del BIOS dei principali produttori. In modo puntuale sono riportate le scorciatoie da tastiera per accedere al BIOS, una serie di parole chiave standard e tecniche per superare o cancellare la password del BIOS.

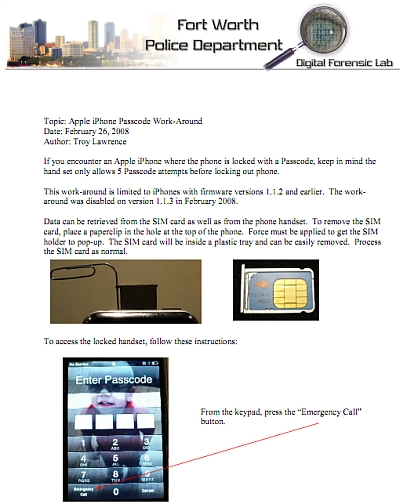

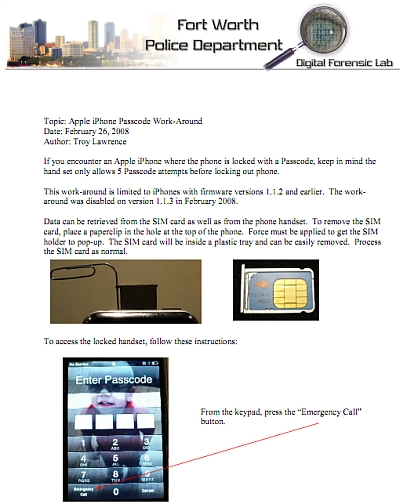

Sempre in elenco sono presenti diversi file specifici per l’iPhone (iphone-spy5.pdf, ecc). Riportano nel dettaglio vari metodi per estrarre dati sensibili dallo smartphone di Apple. I suggerimenti riguardano ad esempio come sbloccare un cellulare protetto da codice (“passcode”), recuperare dati salvati sul dispositivo e accedere ad esempio alla rubrica, ai messaggi o alla cronologia delle chiamate.

Nella lista sono anche presenti documenti contententi foto, alcune delle quali abbastanza cruente, di eventi recenti, come le proteste in Egitto o in Cile. Con tutta probabilità si tratta di foto segnaletiche scattate dalle forze dell'ordine per identificare i capi delle rivolte.

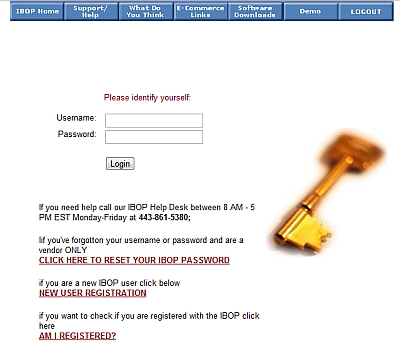

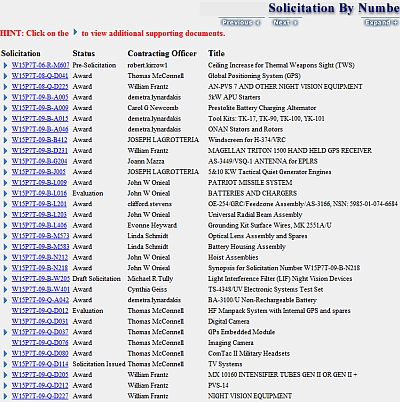

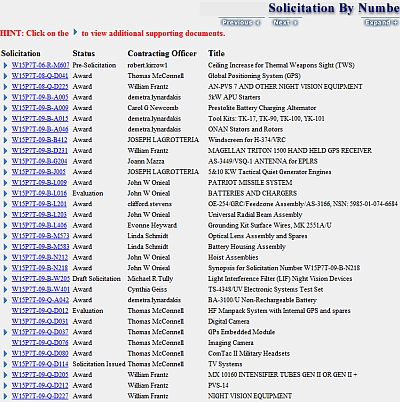

Le sorprese non finiscono qui. Spulciando i file presenti nel sito abbiamo trovato alcuni link che si riferiscono all’esercito americano. Abbiamo notato che questi link sono addirittura indicizzati da Google (basta eseguire una semplice ricerca sul motore con la chiave di ricerca “abop.monmouth.army.mil”). Dalle nostre analisi l’indicizzazione è avvenuta nonostante nel file robots.txt delle pagine questa opzione sia disabilitata. Come mai allora sono finite comunque su Google? Andiamo avanti. Tra i risultati ottenuti è spuntata la pagina di login al sito Interactive Business Opportunities Page.

L’accesso al sito è ovviamente protetto da password, ma è bastato risalire di un livello all’interno dell’URL per visualizzare in chiaro l’elenco di una serie di documenti relativi a temi come GPS, sistemi missilistici e altro.

Abbiamo quindi esaminato altre decine di documenti riservati riguardanti però aziende estere o poco note nel nostro Paese. Al termine della nostra analisi non possiamo che constatare quanto siano estremamente fragili i sistemi di sicurezza in generale, sia in Rete sia su PC e dispositivi mobili. Informazioni sensibili e riservate possono infatti essere reperite con relativa facilità da chiunque. Il consiglio è pertanto quello di fare molta attenzione quando si forniscono i propri dati personali in Rete, in modo da evitare le innumerevoli trappole presenti in Internet e proteggere file e cartelle memorizzati sul proprio PC.