| Win Base | Win Adv | Win XP | Vista | Windows 7 | Registri | Software | Manuali | Humor | Hardware | Recensioni | Blog | Download | Foto |

| INDICE NEWS | NEWS WEB | NEWS SOFTWARE | SEGNALA NEWS | CERCA NEWS » |

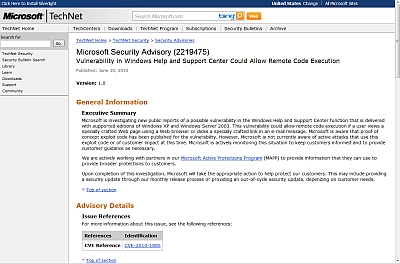

Falla nell'help in linea di Windows |

.:: CANALE NEWS

UPDATE WINDOWS .:: RSS

.:: RICERCA

.:: LINKS

.:: IN RILIEVO

.:: ABOUT US

.:: PARTNERSHIP

adv |

|

.:: Ultime

Patch e prodotti Microsoft |

||||||||||||||||||||||||||

|