|

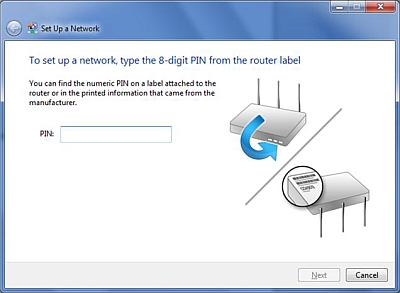

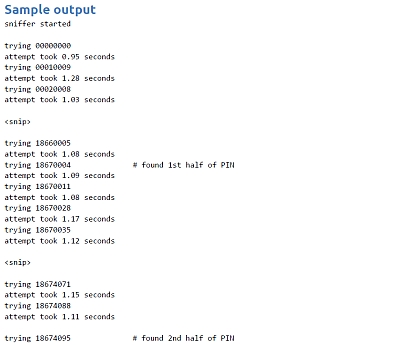

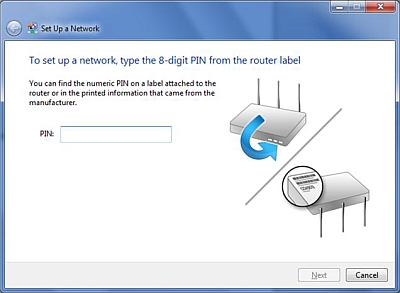

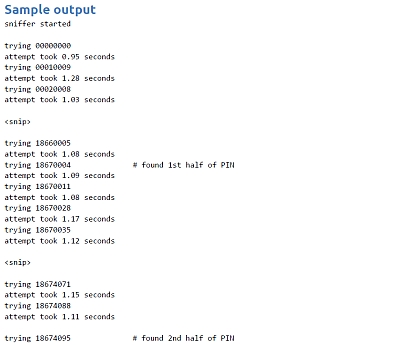

WPS (Wi-Fi Protected Setup), il sistema utilizzato da router, access point e altri dispositivi per creare una connessione di rete Wi-Fi con la sola pressione di un tasto, può essere facilmente violato nel giro di un paio d’ore tramite un attacco brute force. Presente sui dispositivi di molte reti domestiche, ma anche in quelle di parecchi negozi e luoghi pubblici, il WPS consente di attivare il collegamento tra host e client mediante un PIN numerico. Il problema, scoperto dal ricercatore Stefan Viehbock, è che tale PIN è composto da 8 cifre, ma se l’autenticazione fallisce il router o l’access point spedisce al client un messaggio EAP-NACK per informare se le prime 4 cifre sono corrette. Inoltre anche l’ottava cifra è nota, in quanto è fornita dal router come codice di controllo (Checksum) del PIN.

In poche parole, tutto ciò riduce di molto i tentativi brute force che malintenzionati possono mettere in atto per “bucare” una rete Wi-Fi. Per indovinare il PIN non serve più provare 108 (pari a 100 milioni) combinazioni, ma 104 + 103, vale a dire 11.000 combinazioni. Per questo motivo, utilizzando un computer bastano solo 2 ore per riuscire ad intrufolarsi in una rete Wi-Fi con WPS abilitato. Secondo Viehbock praticamente tutti i router che implementano WPS sono affetti da questa vulnerabilità ed egli stesso si sarebbe prodigato per segnalare il problema a diversi produttori di router, senza peraltro ottenere risposta. Viehbock ha pertanto reso pubblica la vulnerabilità mettendo online un PDF in cui spiega come avviene l’attacco.

Visto come stanno le cose ed essendo tutt'altro che remoto il pericolo di intrusioni non autorizzate nella propria rete Wi-Fi, la cosa migliore da fare, in attesa di eventuali aggiornamenti dei produttori di router, è quello di disabilitare il WPS e utilizzare un metodo di autenticazione più robusto come, ad esempio, WPA2.

|